24 января 2014

Первый буткит для Android инфицировал 350 тысяч устройств

Компания «Доктор Веб» сообщает о появлении опасного троянца, который располагается во встроенной flash-памяти инфицированных мобильных устройств и функционирует как буткит, запускаясь на ранней стадии загрузки операционной системы. Это позволяет ему минимизировать возможность своего удаления без вмешательства в структуру файловой системы Android-устройств. В настоящее время данная зловредная активна на более чем 350 тысячах мобильных устройств, принадлежащих пользователям из разных стран, таких как Испания, Италия, Германия, Россия, Бразилия, США, а также ряда государств Юго-восточной Азии.

Для распространения троянца, внесенного в вирусную базу Dr.Web под именем Android.Oldboot.1.origin, злоумышленники воспользовались весьма нестандартным и оригинальным методом, разместив один из компонентов вредоносной программы в загрузочном разделе файловой системы и соответствующим образом изменив скрипт, отвечающий за последовательность активации компонентов ОС. При включении мобильного устройства данный скрипт инициирует работу троянской Linux-библиотеки imei_chk (детектируется Антивиѡ усом Dr.Web как Android.Oldboot.1), которая в процессе своей работы извлекает файлы libgooglekernel.so (Android.Oldboot.2) и GoogleKernel.apk (Android.Oldboot.1.origin) и помещает их в каталоги /system/lib и /system/app соответственно. Таким образом, часть троянца Android.Oldboot устанавливается в систему как обычное Android-приложение и в дальнейшем функционирует в качестве системного сервиса, подключаясь при помощи библиотеки libgooglekernel.so к удаленному серверу и получая от него различные команды – в частности загрузки, установки или удаления определенных приложений. Наиболее вероятным путем внедрения данной угрозы на мобильные устройства является установка злоумышленниками модифицированной версии прошивки, содержащей необходимые для работы троянца изменения.

Основная опасность этой вредоносной программы заключается в том, что даже в случае успешного удаления элементов Android.Oldboot, которые были проинсталлированы после включения мобильного устройства, находящийся в защищенном разделе flash-памяти компонент imei_chk при последующей перезагрузке вновь осуществит их установку, тем самым повторно инфицировав операционную систему.

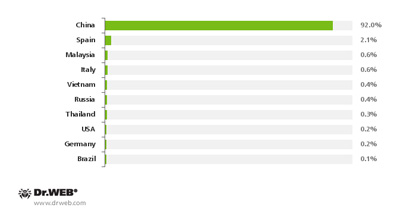

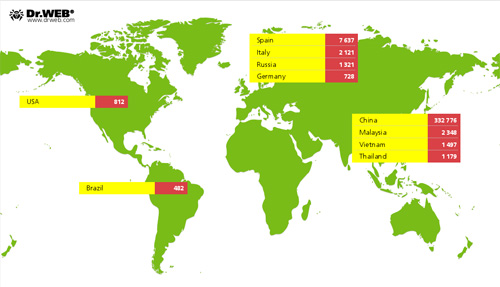

Согласно информации, полученной вирусными аналитиками компании «Доктор Веб», в настоящее время этот вредонос активен на более чем 350 тысячах мобильных устройств, принадлежащих пользователям из разных стран, таких как Испания, Италия, Германия, Россия, Бразилия, США, а также ряда государств Юго-восточной Азии. Однако основная часть пострадавших пользователей (92%) находится в Китае, что неудивительно, так как троянец Android.Oldboot предназначен, в первую очередь, для китайских владельцев Android-стройств.

Географическое распределение пострадавших пользователей указано на следующем изображении.

Чтобы не стать жертвой этой и других аналогичных вредоносов, эксперты «Доктор Веб» рекомендуют потребителям не приобретать Android-устройства сомнительного происхождения, а также не использовать образы операционной системы, полученные из ненадежных источников.

Новости по теме

|

|

|

|

|

|

31 мая 2017

Mirobase 8 рекомендован для предприятий всех форм собственности, включая государственную.

|

|

|

|

|

|

|

|