30 декабря 2013

Стремительная эволюция систем Endpoint Security

Решения для защиты конечных точек появились на рынке не так давно, фактически после начала массового развертывания в компаниях локальных сетей. Прообразом этих продуктов послужил обычный антивирус для защиты персонального компьютера.

Как известно, первые вирусы для ПК появились в конце 1980-х годов и распространялись обычно с помощью дискет. Попав на персональный компьютер, вирус быстро инфицировал его, однако заражение следующего ПК было возможно лишь после того, как инфицированный файл запишут на дискету и передадут другому пользователю.

Противодействие вирусам строилось таким образом: пользователь самостоятельно защищал свой персональный компьютер с помощью антивируса. Такой инструмент обычно содержал антивирусный сканер, с помощью которого проверяли жесткий диск и дискеты, а также антивирусный монитор, который контролировал состояние оперативной памяти и запускаемых файлов.

К середине 1990-х возросло число локальных сетей, имеющих доступ в Интернет. И уже в 1996 году возникла первая серьезная эпидемия — макровирус Cap, распространявшийся в документах Microsoft Word, внес перебои в работу тысяч компаний по всему миру.

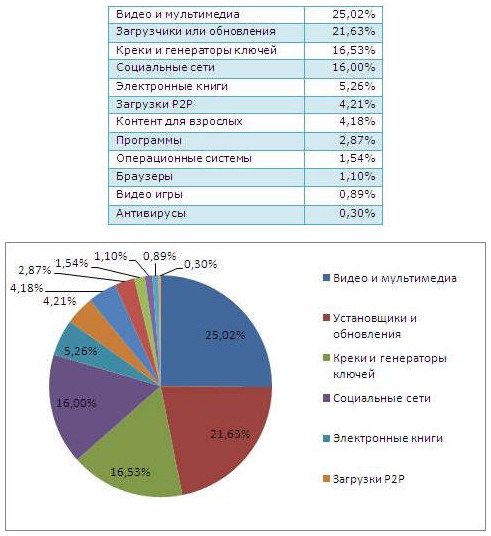

В 2000 году началось нашествие сетевых червей, массово распространявшихся в виде вложений в почтовых сообщениях. Электронная почта и интернет оказались идеально подходящей средой для распространения вредоносных программ. Сайты, содержащие вредоносный код, могли инфицировать компьютер пользователя, используя бреши в веб-браузере, уязвимости в Java-среде, различные приманки потенциальных жертв в виде загрузчиков программ, фальшивых антивирусов и «псевдообновлений» для браузера или плеера. Стоит также упомянуть закачку «крэков» и генераторов подбора ключей к программам.

Наиболее популярные способы заражения компьютеров через интернет. Источник: Panda Software

От сигнатуры – к поведенческому анализатору

Антивирусные системы развивались вместе с вредоносными программами: чем сложнее и хитрее становились компьютерные зловреды, тем более изощренная и расширенная защита использовалась в антивирусные системах.

Напомним, что в основу работы первых антивирусных алгоритмов была заложена технологию сравнения части кода вируса с неким эталоном — так называемой сигнатурой. Антивирусные базы содержали определенное число сигнатур, благодаря чему могли находить и «лечить» некоторое количество вредоносов. Обнаружив новый вирус, разработчики анализировали его код и генерировали уникальную маску, которую добавляли в базу данных антивирусных сигнатур.

Когда в середине 90-х годов появились первые полиморфные вирусы, которые изменяли свой код по непредсказуемым заранее алгоритмам, метод сигнатурного поиска дополнили средствами эмуляции среды выполнения. Таким образом, для проверки вредоноса антивирус запускал его в специальной искусственно созданной и изолированной среде — в так называемой песочнице. В этом виртуальном пространстве антивирус исследовал объект, и после расшифровки код вируса запускал метод сигнатурного поиска.

Продуктивность сигнатурного поиска зависит от объема антивирусной базы и от частоты ее пополнения. Поэтому разработчики антивирусов стараются выпускать обновления для своих баз раз в сутки или даже чаще.

С одной стороны, сигнатурная технология позволяет создать быстрый, надежный и не требовательный к вычислительным ресурсам антивирус. Но с другой, этот алгоритм имеет существенный недостаток — он не способен детектировать новые вирусы, сигнатуры которых пока еще не занесены в сигнатурные базы. В результате в антивирусных приложениях появились так называемые эвристические анализаторы. Их задача состоит в анализе файлов различного типа, скриптов, памяти или загрузочных секторов с целью обнаружения подозрительного кода, либо подозрительных выполняемых действий. Эвристика повысила надежность детектирования вредоносов, но при этом и увеличила потребление ресурсов компьютера антивирусной программой.

В конце 1990-х годов также появились первые поведенческие блокираторы. Основная задача блокиратора — анализ поведения любых запускаемых программ и блокировка каких-либо потенциально опасных действий. Теоретически, блокиратор может предотвратить распространение любого вируса. Именно поэтому большинство разработчиков антивирусного ПО совершенствуют и развивают данною технологию. Отметим, что поведенческий блокиратор присутствует и в операционных системах Windows, начиная с версии Vista.

Многие производители совместили технологии эвристики и поведенческих блокироваторов, при этом значительно их усовершенствовав. Так, модуль SONAR 3 (Symantec Online Network for Advanced Response) в продукте Symantec Endpoint Protection представляет собой целый комплекс защитных средств. Эвристичекий алгоритм, который применяется в SONAR, оценивает сотни атрибутов приложений, запускаемых на ПК. При определении степени вредоносности программы анализируются различные факторы, например такие: добавляет ли программа ярлык на рабочий стол или создает ли запись в списке программ Windows Add/Remove programs. Утвердительный ответ на оба вопроса свидетельствуют, что программа, очевидно, не является зловредной.

В последних версиях SONAR оптимизирован алгоритм качественного детектирования фальшивых антивирусов, усилена интеграция с сетевыми компонентами для классификации, проверки и исправления зловредного ПО на базе активности вредоносной сети. В соответствии с данными Symantec, SONAR отслеживает около 400 аспектов каждого приложения, чтобы определить насколько оно безопасно. Одно их важных преимущество SONAR — улучшенное детектирование угроз нулевого дня. В Symantec также полагают, что SONAR способен отражать атаки хакеров, эксплуатирующих уязвимости не «пропатченного» ПО.

Облачные технологии

Первые решения для защиты конечных точек сетей представляли собой фактически персональные антивирусы, но только объединенные в систему с общим центром управления. Используя этот модуль управления, системный администратор мог дистанционно настраивать защиту рабочих станций, централизованно обновлять сигнатурные базы и прочее.

Однако очень скоро оказалось, что такого решения для защиты корпоративных сетей недостаточно. Службе ИБ необходимо было контролировать сменные USB-носители, системы мгновенного обмена сообщениями, протоколы программ P2P, интернет-протоколы и другие.

Продукты для защиты конечных точек постепенно обрастали все новыми и новыми функциями, обеспечивающими расширенную защиту. Так, в них появились файрволы, системы предотвращения вторжений, средства контроля над внешними накопителями и прочее. При этом, увы, приложения класса Endpoint Securityстали потреблять все больше вычислительных ресурсов компьютера.

Кроме того, для максимально эффективной защиты от угроз нулевого дня разработчики начали применять облачные технологии. Прежде всего, здесь стоит отметить технологию обнаружения угроз Insight от Symantec, одну из первых в мире облачных технологий, используемых для борьбы с вирусами. В основу технологии Insight заложен принцип обратной связи с защищаемой рабочей станцией. Insight отслеживает контекстную информацию о файлах в миллионах систем и заносит ее в общую базу данных. Известно, что киберпреступники часто прибегают к технологии мутирующих вирусов во избежание детектирования антивирусом сигнатур кода. Insight отслеживает программы с недавно измененным кодом и присваивает им уровень риска в зависимости от новизны, степени распространения, источника программы и т. д. Эта технология дает возможность определить частоту использования, возраст, рейтинг безопасности файла и вероятность наличия в нем вредоносного кода. Далее такая контекстная информация используется для снижения числа ложных срабатываний и сложности управления.

Продукты Symantec установлены на свыше 100 миллионах компьютеров, расположенных по всему миру. Таким образом, Insight позволяет собирать действительно объективную информацию, отвечая на такие вопросы: сколько копий данного файла существует во всем мире? Связан ли он с вредоносным кодом или подозрительным поведением? Когда был создан файл? Известны ли другие случаи заражения для источника данного файла? Технология Insight также позволяет на 70% снизить нагрузку на компьютерную систему во время её сканирования и выполнять большинство процессов во время бездействия ПК.

Подобные облачные технологии повсеместно применяются и в других продуктах для защиты от киберугроз. Например, антивирусное облако «Лаборатории Касперского» – Kaspersky Security Network (KSN) – собирает и отправляет на серверы «Лаборатории Касперского» два типа метаданных: информацию о заражениях, либо атаках на пользователя, а также информацию о подозрительной активности исполняемых файлов на компьютере пользователя. В свою очередьTrend Micro использует «облачную» платформу Smart Protection Network, а компания ESET применяет интеллектуальный облачный сервис Live Grid.

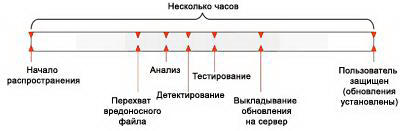

Процесс защиты пользователя от момента появления угрозы до установки антивирусных обновлений (схема представлена «Лабораторией Касперского»)

Процесс защиты пользователя «облачной» технологией (схема представлена «Лабораторией Касперского»).

«Заточено» под виртуальные платформы

Многие системы для защиты конечных точек сейчас оптимизированы для работы в виртуальных средах, поскольку традиционные антивирусные программы не всегда бесшовно интегрируются в виртуальную инфраструктуру. Это означает, что решения обрабатывают файлы из стандартных образов систем, определяют и управляют виртуальными клиентами. К таким относится, например, Symantec Endpoint Protection, в котором благодаря использованию технологии Insight существенно снижается нагрузка на виртуальные серверы, попадающие в «антивирусные штормы». Таким термином называется ситуация, когда на нескольких виртуальных машинах, расположенных на одном физическом сервере, одновременно запускается антивирусное сканирование, поглощающее ресурсы системы.

Продукт McAfee Management for Optimized Virtual Environments (MOVE) AntiVirus предназначен специально для виртуальных рабочих станций и серверов. Это решение существует в двух версиях: в многоплатформенной версии, предназначенной для большого количества платформ разных производителей, и в безагентной версии для VMware vShield. Обе версии гарантируют гибкую защиту и высокий уровень быстродействия.

Таким образом, за неполные 20 лет продукты для защиты конечных точек кардинально изменились, эволюционировав от обычных сетевых антивирусов до продвинутых многофункциональных решений.

Публикации по теме

|

|

|

29 апреля 2014

Многие компании закупают за свой счет мобильные гаджеты для сотрудников, часто бывающих в командировках. В этих условиях у ИТ-службы появляется насущная необходимость контролировать устройства, которые имеют доступ к корпоративным данным, но при этом находятся за пределами периметра корпоративной сети.

|

|

28 февраля 2014

Как известно, десять лет назад появился первый в мире мобильный вирус Cabir. Он был разработан для заражения телефонов Nokia Series 60, атака заключалась в появлении слова «Caribe» на экранах заражённых телефонов. Современные вирусы для мобильных устройств гораздо более опасны и многообразны.

|

|

28 января 2014

По принципу своей работы виртуальные машины напоминают физические. Поэтому для киберпреступников, атакующих корпоративные сети с целью хищения денег или конфиденциальной информации, привлекательны как виртуальные, так и физические узлы.

|

|

30 декабря 2013

Решения для защиты конечных точек появились на рынке не так давно, фактически после начала массового развертывания в компаниях локальных сетей. Прообразом этих продуктов послужил обычный антивирус для защиты персонального компьютера.

|

|