31 октября 2013

От чего на самом деле защищают DLP-системы?

Решения класса DLP (Data Leak Prevention, Предотвращение Утечек Данных) появились на рынке относительно недавно, хотя потребность в защите от инсайдера в компаниях существовала всегда. Очевидно, что вендоры несколько запоздало отреагировали на потребности рынка, тем более, что с увеличением у пользователя арсенала мобильных гаджетов возможности для выноса ценной информации значительно расширились. Тем не менее, DLP-системы за последнее время значительно эволюционировали, хотя, по мнению некоторых экспертов, все же отстают от потребностей сегодняшнего дня.

Стоит отметить, что современные DLP-решения не совсем отвечают своему названию: предотвращение утечек данных. Да, производители позиционируют DLP именно как технологию по защите от утечек, в свою очередь и заказчики рассматривают это решение как надежный заслон от инсайдера. Но ведь возможности этих систем нередко ограничиваются лишь детекцией утечки, а не ее предотвращением, иными словами, система «бьет по хвостам». Более того, в сам принцип DLP заложен риск некоторых утечек. Это особенность технологии, обусловленная принципами работы и попыткой формализовать неформализуемое.

Напомним, что распознавание конфиденциальной информации в DLP-системах производится двумя способами: за счет анализа формальных признаков (например, грифа документа, специально введённых меток, сравнения хэш-функции) и путем анализа контента. Первый способ позволяет избежать ложных срабатываний, но зато требует предварительной классификации документов на секретные и несекретные. Второй способ допускает ложные срабатывания, однако позволяет выявить пересылку конфиденциальной информации не только среди документов, помеченных как секретные. В хороших DLP-системах могут применяться оба способа.

Однако у инсайдера, если он поставил себе цель «слить» важную информацию, арсенал средств огромен, особенно если он технически подкован. Даже если исключить такие вещи, как запись секретного документа на flash-накопитель или его распечатка, у злоумышленника остается немало других средств. Учитывая популяризацию концепции BYOD, пользователь может прийти со своим смартфоном, включить на нем режим беспроводного маршрутизатора и с его помощью передать конфиденциальные данные. В результате секретная информация пройдет мимо сетевых DLP-шлюзов, защищающих только периметр сети. Кроме того, инсайдер может подключиться из дому с помощью удаленного доступа и слить все данные на проброшенный в терминальную сессию флеш-накопитель, который не контролируется продуктами Endpoint DLP. Есть и такие средства хищения данных, как снимок экрана штатными средствами Windows либо камерой самого смартфона. Не забудем и про шифрование – если документ заархировать с применением функции шифрования, то контентный анализ не сработает.

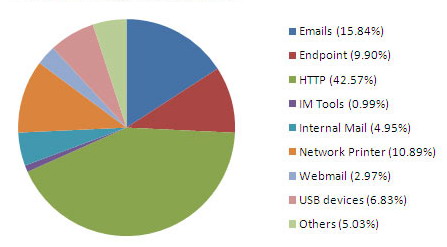

Статистика утечек конфиденциальных данных по различным каналам. Источник: SurveilStar

Конечно же, отдел ИБ может «закрутить гайки» и запретить вообще все, в том числе и пользование личными мобильными телефонами на рабочем месте. Однако в условиях BYOD и «мобилизации» сотрудников это приведет к снижению производительности труда, равно как и к созданию нездоровой атмосферы в офисе.

Таким образом, классический взгляд на использование DLP-решений требует пересмотра. Очевидно, что DLP надо позиционировать не как систему предотвращения утечек данных, а как систему предупреждения о возможном риске утечки данных. Технология DLP вряд ли способна защитить от действительно грамотного и технически подкованного инсайдера, но зато оградит сознательного сотрудника от случайного слива конфиденциального документа. А это тоже немалого стоит. К тому же, со временем работники будут лучше понимать политику информационной безопасности организации.

Как добиться максимума от DLP-системы?

Прежде всего, внедрение DLP нельзя осуществить нахрапом, одномоментно. Реализация проекта требует детального понимания всех внутренних процессов в компании и классификации информационных потоков. Перед внедрением DLP заказчик должен оценить собственную готовность к этому процессу и дать четкие ответы на ряд вопросов. Например, он должен обозначить, какие категории конфиденциальных данных обрабатываются, в каких бизнес-процессах она задействована и каковы риски, связанные с утечками таких данных. Если не ответить на эти и многие другие вопросы, то внедрение DLP превратится в подстройку стандартных правил в системе. В итоге такой подход может привести к множеству ложных срабатываний и неудобству в работе для конечного пользователя.

Чтобы увеличить эффективность защиты от утечек, некоторые интеграторы предлагают провести ряд организационных мероприятий, которые включают оценку рисков, определение перечня конфиденциальной информации, закрытие каналов, которые DLP-система не способна контролировать, и многое другое. Проблема заключается в том, что в совокупности все эти меры стоят едва ли не больше, чем сама система. Поэтому перед внедрением компания должна оценить, что для нее дороже: конфиденциальная корпоративная информация или система по ее защите. Если ущерб от утечки ниже прогнозируемой стоимости системы, то стоит искать более дешевое и оптимальное решение.

Современные решения

Как выше было упомянуто, контроль сетевых шлюзов не всегда позволяет защитить от утечек, поскольку есть возможность обойти эту систему. Отдел ИБ должен сконцентрировать внимание на источнике утечек – конечных точках. И чем жестче удается контролировать источник, тем меньше вероятность того, что утечка все-таки произойдет.

Одной из таких систем, которые концентрируют внимание именно на конечных станциях как на источнике утечек, является пакет DeviceLock DLP Endpoint Suite. Продукт обеспечивает широкий охват всех сетевых коммуникаций: LAN, терминальные сессии, 3G-связь, Wi-Fi. Кроме того, продукт осуществляет контроль всяческих каналов утечки данных, например таких как порты и подключаемые USB-устройства (включая проброшенные в терминальную сессию), сетевые коммуникации с применением контентных правил (включая Skype и терминальные инфраструктуры).

Особенность Zecurion Zgate состоит в том, что детектирование конфиденциальных данных в сообщениях построено на базе гибридного анализа, сочетающего такие технологии обнаружения как анализ формальных признаков и анализ контента. Использование подобной методики дает возможность увеличить степень детектирования чувствительных данных до 95%.

Решение Zecurion Zlock устанавливается на клиентском ПК. Его задача — защита конечных точек от утечек конфиденциальной информации, продукт позволяет разграничивать доступ к любым устройствам и портам на основе гибкой настройки политик доступа. Zecurion Zlock поддерживает контроль устройств, подключаемых к портам USB, LPT, COM, IrDA, IEEE 1394, слоту PCMCIA, в том числе встроенных сетевых карт, модемов, Bluetooth, Wi-Fi, CD/DVD-дисководов, а также локальных и сетевых принтеров.

Примерно такую же задачу выполняет продукт Lumension Device Control. Приложение предназначено для контроля съемных носителей и переносимых с их помощью данных в целях защиты информации от утери или хищения. Посредством Lumension Device Control администраторы смогут открывать доступ к устройствам для отдельных пользователей, групп или рабочих станций. Lumension Device Control объединяет политики безопасности с пользовательскими данными, хранящимися в Microsoft Windows Active Directory или Novell eDirectory.

Многоуровневый подход к защите от утечки данных обеспечивает более высокие результаты, поэтому полная версия решения Trend Micro Data Loss Prevention включает в себя целый набор специализированных продуктов: DLP for Endpoint, DLP Network Monitor и DLP Management Server. Такой подход обеспечивает максимально эффективную и комплексную защиту данных. Кроме того, можно использовать дополнительные DLP-модули для различных устройств — от шлюзов до компьютеров, — что гарантирует наиболее оперативную и полную сохранность внутренней информации. Технология классификации позволяет распределять по категориям большие объемы данных, что дает возможность исследовать только релевантные файлы и детектировать в них исправления/изменения.

McAfee Total Protection for Data Loss Prevention предотвращает утечки посредством регистрации всех данных, покидающих периметр сети. Продукт обеспечивает визуальный контроль за использованием конфиденциальной информации. Решение позволяет выявлять и исправлять имеющиеся нарушения бизнес-процессов, тем самым снижая риск утечки информации в будущем.

Собственно, выбор DLP-продуктов на рынке не ограничивается вышеприведенным списком. Едва ли не все производители, работающие в области информационной безопасности, заявили о выпуске своих версий решений для защиты от утечек. Однако при подборе продукта не следует забывать, что DLP – это лишь механизм, который требует тонкой настройки, и в любом случае допускает некую долю утечек.

Публикации по теме

|

|

|

29 апреля 2014

Многие компании закупают за свой счет мобильные гаджеты для сотрудников, часто бывающих в командировках. В этих условиях у ИТ-службы появляется насущная необходимость контролировать устройства, которые имеют доступ к корпоративным данным, но при этом находятся за пределами периметра корпоративной сети.

|

|

28 февраля 2014

Как известно, десять лет назад появился первый в мире мобильный вирус Cabir. Он был разработан для заражения телефонов Nokia Series 60, атака заключалась в появлении слова «Caribe» на экранах заражённых телефонов. Современные вирусы для мобильных устройств гораздо более опасны и многообразны.

|

|

28 января 2014

По принципу своей работы виртуальные машины напоминают физические. Поэтому для киберпреступников, атакующих корпоративные сети с целью хищения денег или конфиденциальной информации, привлекательны как виртуальные, так и физические узлы.

|

|

30 декабря 2013

Решения для защиты конечных точек появились на рынке не так давно, фактически после начала массового развертывания в компаниях локальных сетей. Прообразом этих продуктов послужил обычный антивирус для защиты персонального компьютера.

|

|